Pourquoi protéger ses données dans le cloud ?

Les solutions cloud telles que Microsoft 365 facilitent le partage d’informations, que ce soit en interne à l’entreprise ou à l’externe. Les données ainsi partagées ne sont plus protégées par un pare-feu et se déplacent sur différents appareils, applications et services.

Toute entreprise produit des informations sensibles qui doivent être partagées en respectant certaines contraintes. Il convient donc d’identifier, de sécuriser et de protéger ces données.

Pour répondre à ces enjeux, Microsoft Information Protection offre de nombreuses fonctionnalités. Cet article aborde la protection des données sur Microsoft 365 via la classification avec Azure Information Protection (AIP).

Comment la classification peut-elle protéger les données des entreprises ?

Avec Microsoft Information Protection, chaque entreprise peut définir :

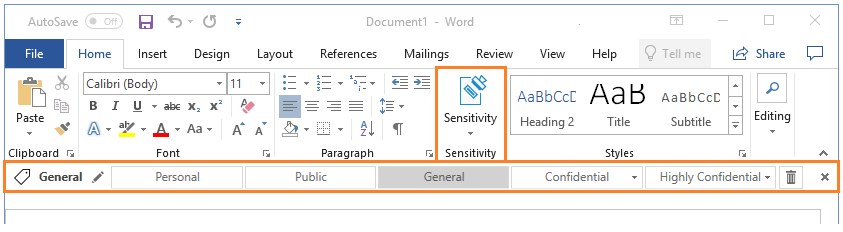

- des niveaux de confidentialité pour classifier ses données, via des étiquettes (par exemple public, interne, confidentiel…)

- des mesures de protection associées à ces étiquettes et adaptées aux contraintes de sécurité IT

Ainsi pour chaque niveau de classification, on peut appliquer une stratégie de protection comme :

- le watermarking (indication du niveau de confidentialité directement sur le document),

- le chiffrement, paramétrable pour rendre la donnée lisible uniquement en interne ou pour un groupe d’utilisateurs, restreindre certains droits d’accès (afficher, modifier, copier…), et définir une date d’expiration d’accès

- l’application automatique ou la recommandation d’une étiquette de confidentialité pour un document, en fonction des informations sensibles qu’il contient

- l’activation de la classification pour les conteneurs, c’est-à-dire les sites SharePoint, les équipes Teams et les Groupes Office 365

L’entreprise peut également mettre en place des règles DLP (Data Loss Prevention) afin d’alerter l’utilisateur en cas de partage inapproprié d’une donnée sensible ou de bloquer l’accès à cette donnée sur le cloud. Ces règles de blocage peuvent aussi s’appliquer pour des messages publiés sur Teams. Les règles DLP impliquent la mise en place de processus de gestion des alertes sur le tenant ainsi que la mise à disposition de ressources appropriées pour prendre les mesures nécessaires (remontées auprès du CISO, remédiation, etc.).

Le Centre de Conformité au cœur des opérations

Les administrateurs du tenant Microsoft 365 de l’entreprise créent et gèrent les étiquettes de confidentialité depuis le Centre de Conformité. Lorsqu’un utilisateur classifie un e-mail, un document, un site SharePoint ou un Groupe Office 365 avec une étiquette de confidentialité, tous les paramètres de protection définis pour cette étiquette s’appliquent au contenu ou au conteneur.

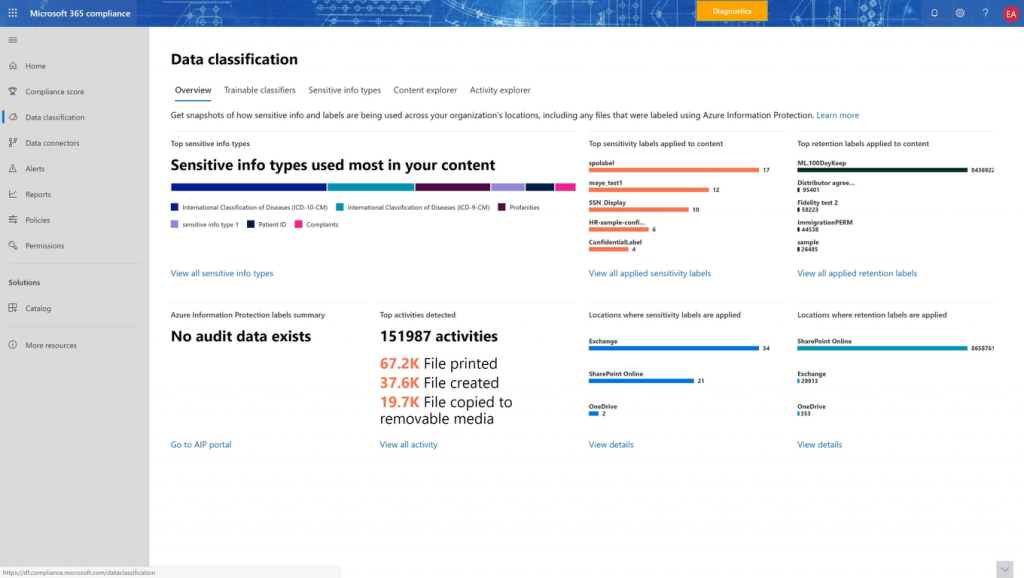

Les administrateurs du tenant peuvent consulter l’activité sur la classification dans le Centre de Conformité afin de connaître :

- le nombre d’étiquettes appliquées pour chaque niveau de confidentialité, et ainsi voir la proportion d’informations sensibles sur le cloud

- l’emplacement des contenus classifiés (SharePoint, Exchange et OneDrive)

- les actions effectuées sur les données sensibles (création, impression, copie, changement d’étiquette, etc.)

- Etc.

La classification protège-t-elle systématiquement les documents ?

Il est important de différencier les notions de classification et de protection.

Par exemple, pour des documents publics, on peut appliquer une étiquette sans qu’il y ait de mesure de protection associée. Les destinataires du document connaissent ainsi son niveau de confidentialité et savent qu’ils peuvent diffuser la donnée sans contrainte.

A l’inverse, certains types de fichiers comme les .csv prennent en charge la classification uniquement lorsqu’ils sont protégés par un chiffrement (cf. Types de fichiers pris en charge par le client d’étiquetage unifié Azure Information Protection (AIP)). Dans ce cas, on peut uniquement leur attribuer une étiquette qui va chiffrer le document.

Préparer les utilisateurs à la classification

Pour certaines entreprises, la classification des données peut être un prérequis avant leur stockage sur le cloud. Il ne faut pas négliger les changements d’habitudes que cela implique pour les utilisateurs.

En effet, bien qu’il est possible de classifier automatiquement les données au moment de leur migration (ou à chaque création/modification d’un document dans SharePoint et OneDrive), en fonction de règles définies au niveau du tenant, il est préférable de préparer la migration en demandant aux utilisateurs d’identifier les données les plus sensibles et de les classifier en amont. Cette démarche permet de les familiariser à la classification et de les former à l’outil d’étiquetage Azure Information Protection (AIP).

Afin d’aider les utilisateurs à classifier leurs données avec des exemples concrets (par exemple tests d’intrusion : hautement confidentiel), la Sécurité du SI et les représentants métier peuvent établir un référentiel des données sensibles. Il est souvent plus pertinent d’élaborer ce référentiel en fonction du type de données plutôt que du type de document. Dans le cas d’un compte-rendu de réunion, sa confidentialité va dépendre du sujet abordé en réunion, et non du fait qu’il s’agit d’un compte-rendu. Le référentiel peut être amélioré en continu (ajout de nouvelles typologies de données, révision de leur niveau de confidentialité…)

Les limites de la classification avec Microsoft Information Protection

Malgré les fonctionnalités intéressantes abordées plus haut, Microsoft Information Protection ne sécurise que partiellement les données. Des risques résiduels de sécurité sont en effet à prendre en compte :

- Documents hautement confidentiels : si l’entreprise souhaite être la seule à pouvoir déchiffrer du contenu protégé, si elle ne souhaite pas que Microsoft accède lui-même aux données protégées, ou si les clés de chiffrement doivent être conservées dans le centre de données de l’entreprise, il faut alors mettre en place la solution Microsoft de chiffrement à double clé appelée DKE (Double Key Encryption), ou d’autres solutions tierces en fonction des besoins et contraintes de l’entreprise

- Documents transférés manuellement du PC vers le cloud : la classification des documents chargés manuellement sur SharePoint et OneDrive n’est pas obligatoire. La classification est obligatoire à la création/modification d’un document, qu’il soit en ligne ou en local sur le poste

- Types de fichiers classifiables : seuls certains types de fichiers prennent en charge la classification, en particulier les documents du pack Office et les PDFs (cf. Types de fichiers pris en charge par le client d’étiquetage unifié Azure Information Protection (AIP))

- Collaboration avec des utilisateurs invités : les invités sur le tenant Microsoft 365 de l’entreprise peuvent déposer un document sur le cloud sans le classifier car ils n’ont pas de licence AIP (Azure Information Protection) sur le tenant. S’ils utilisent la classification avec AIP dans leur propre entreprise, les niveaux de confidentialité définis ne seront pas les mêmes.

Conclusion

L’hébergement des données sur le cloud génère à juste titre des inquiétudes pour les entreprises. Cependant, grâce à la classification et aux mesures associées, ces données bénéficieront pour certaines de plus de protection. Des règles bien définies en amont et un accompagnement des utilisateurs sont essentiels pour une protection efficace des données.

Si l’entreprise gère des données hautement confidentielles, il convient également d’analyser différentes solutions de chiffrement (clés gérées par Microsoft, BYOK, DKE ou solution tierce) afin d’appliquer le niveau de protection nécessaire.