Le 7 Novembre 2018 se tenait à Paris Microsoft Expériences 18. L’équipe ITMS Paris était sur place pour couvrir l’événement. Sur ce salon se trouvaient de nombreux exposants proposant leurs innovations technologiques basées sur les technologies proposées par Microsoft.

Exposants

Une présentation qui a attiré beaucoup de monde présentait un projet visant à résoudre l’assassinat de J.F. Kennedy. L’assassinat a fait l’objet de tant de controverses il y a 25 ans, un acte du Congrès exigeait que tous les documents en rapport avec l’assassinat soient publiés cette année. Le premier lot de fichiers libérés contient plus de 6 000 documents, totalisant 34 000 pages, et la dernière chute de fichiers contient au moins deux fois plus de documents.

Nous étions tous curieux de savoir ce qu’ils contenaient, mais il faudrait des décennies pour les lire. Les exposants ont donc résolu ce problème de recherche d’informations en utilisant Azure Search et Cognitive Services pour extraire des connaissances de ce déluge de documents, en utilisant un processus continu d’ingestion de documents bruts, en les enrichissant en informations structurées nous permettant d’explorer les données sous-jacentes. Cette présentation nous a permis de nous rendre compte de la puissance des IA dans le cloud Azure par Microsoft, représentant un réel rival pour ses concurrents directs Amazon et IBM.

Deuxième présentation captivante : Intelligent Room Meeting. Cette technologie nous a conquis. En effet, pour faire progresser la vision des communications intelligentes sur Office 365 à travers Teams, Microsoft annonce l’introduction de nouvelles fonctionnalités dans Microsoft Teams, plus tard cette année, à savoir :

- Enregistrement dans le cloud : il fournira des enregistrements de réunions accessibles en un clic, permettant de rechercher dans les conversations un mot clé énoncé et de visionner tout ou une partie des réunions.

- Traduction instantanée des messages : des personnes s’exprimant dans des langues différentes pourront communiquer en toute fluidité en traduisant les messages dans les canaux et les conversations.

- Interactions vocales avec Cortana pour les appareils compatibles avec Microsoft Teams : elles vous permettront de passer un appel, de participer à une réunion ou d’ajouter des personnes à une réunion dans Microsoft Teams en toute facilité en utilisant un langage parlé naturel. Cette fonctionnalité s’étendra également aux téléphones IP et aux appareils de salles de conférences.

- Floutage de l’arrière-plan : la possibilité de flouter l’arrière-plan pendant les appels vidéo permettra aux autres participants d’une réunion de se concentrer sur vous, plutôt que sur votre environnement.

- Partage mobile dans le cadre de réunions : les participants aux réunions pourront partager en direct un flux vidéo, des photos ou l’écran de leur appareil mobile.

Pour avoir eu la chance d’essayer ces nouvelles fonctionnalités, la technologie est très User Friendly et rapide à prendre en main.

Place au grand Show attendu par l’ensemble des visiteurs, la plénière.

La plénière

Durant cette présentation, de nombreux intervenants sont venus présenter leurs projets. Tout d’abord Klaxoon. Une Start-up Rennaise qui propose une solution valorisant l’intelligence collective avec un organisateur qui invite l’audience présente à s’exprimer, voter, réagir, brainstormer en temps réel au moyen d’outils clés en main : Quiz, Sondage, Vote, Nuage de mots, Challenge… Toute une palette de dispositifs qui stimulent les échanges en équipe ! Cette technologie à été repérée par Microsoft, qui a décidé d’intégrer à la suite un Plugin directement dans leur service Teams.

Deuxième intervenant, SNCF. Dans le cadre de sa stratégie data, SNCF présente son choix de la plateforme Azure de Microsoft pour ses projets Big Data. Grâce au cloud Microsoft Azure, SNCF se dote d’un moyen à la hauteur de ses ambitions pour traiter les données Big Data du groupe. Cette plateforme permet ainsi à SNCF de délivrer les services d’ingestion, stockage, analyse et rendu de données avec un time-to-market, une sécurité et une élasticité appropriés.

SNCF a été accompagné d’ALTAMETRIS, une filiale du groupe. La société participe régulièrement aux travaux des différentes entités représentatives en France et au niveau européen sur tous les sujets d’ouvrages d’art. Elle est notamment capable de déployer des drones de type avion de grande élongation en scénario hors vue de nuit. La société participe alors à de nombreux travaux de recherche sur des thématiques variées telles que l’archéologie, le train autonome, les détériorations des ouvrages d’arts, la robotique en utilisant les Intelligences Artificielles et le Machine Learning.

Pour résumer cette plénière, cette dernière était focus sur les IA, mettant en avant également les services disponibles sur Azure, les puissances de calculs et les prix concurrentiels de la plateforme.

Le salon proposait également des sessions et des talks sur différents sujets.

Sessions et talks

Windows Server 2019 : quoi de neuf ?

Cette session, riche en démonstrations, traitait des nouveautés Windows Server 2019. Les intervenants ont particulièrement mis en avant la modernisation des data centers sur site et l’orientation de plus en plus précise vers les technologies d’hybridation, de conteneur et d’hyperconvergence.

Windows Server 2019 et Admin Center offrent la possibilité de mettre en place facilement un cloud hybride. En effet, Windows Server 2019 permet d’interconnecter un hôte On-Premise à un réseau virtuel Azure via une carte réseau virtuelle Azure tandis que Windows Admin Center fournit une interface graphique où il est possible de configurer la sauvegarde Azure, la récupération de site Azure (Azure Site Recovery) ou encore la synchronisation de fichiers Azure (Azure File Sync). De plus, Storage Migration Service permet de migrer un serveur de fichiers vers un service de fichiers Azure comme Azure File Sync. Certaines fonctionnalités comme les extensions « hybrides » de Windows Admin Center ne sont pas encore disponibles. Cependant, la promesse de Microsoft de simplifier le scénario hybride est tenue !

Plus sur Windows Server 2019 ici

Microsoft Azure : Tout ce que vous devez savoir sur la sécurité et la conformité

Un des points centraux de la confiance client/provider cloud : le fait que la sécurité soit une responsabilité partagée. Pendant cette session ont été présentées les dernières innovations sécurité de la plateforme cloud Microsoft Azure. En effet, Microsoft s’engage sur la sécurité physique, la sécurité opérationnelle et l’infrastructure cloud qu’elle provisionne. Tout de même, il est important de rappeler que le client partage les responsabilités concernant la sécurisation et la gestion des ressources cloud (Machines virtuelles, applications, charges de travail, et données). La première partie traitait des responsabilités de Microsoft vis-à-vis de ses clients. La deuxième exposait des mesures pour sécuriser ses actions sur le cloud Microsoft Azure.

Des focus ont été faits sur la sécurité physique, et opérationnelle des Data Centers :

La sécurité des Data Centers se fait par l’intermédiaire de couches de protections étendues, ce qui permet de réduire l’accès physique. Ces couches d’accès étendues se divisent en quatre parties : le contrôle des accès, le périmètre les bâtiments et l’environnement serveur.

Microsoft promet une protection des données client grâce à l’isolation du réseau et des données ainsi qu’une protection DDOS. Le matériel est sécurisé grâce à une construction sur mesure avec une sécurité intégrée. Des tests continus sont réalisés au moyen d’une surveillance continue, d’analyse des vulnérabilités et des simulations d’exercices de sécurité. Microsoft a mis en place des accès restreints aux environnements de production. En effet, personne ne dispose d’un accès permanent aux serveurs et aux services de production. L’authentification multi-facteurs est requise pour les actions d’administration. Il faut être munis d’un poste de travail sécurisé pour pouvoir accéder à la production. Enfin, les demandes d’accès sont auditées, enregistrées et surveillées. Un nouveau type d’accès va bientôt voir le jour : Customer Lockbox for Azure qui permet de donner aux clients la possibilité d’examiner, d’approuver ou de refuser une demande d’accès.

Gestion et contrôle de l’identité et des accès :

Le premier pas est d’étendre son annuaire Active Directory vers le cloud avec l’authentification unique en mettant en place Azure AD Connect (Plus sur Azure ADConnect: Plus d’informations ici).

Le deuxième est le principe d’utilisation du moindre privilège, et l’activation des protections d’identité supplémentaire (authentification multi-facteur, contrôle et surveillance des comptes à privilèges, Azure AD Key Identity Protection: Plus d’informations ici

Le dernier est l’authentification sans mot de passe. Elle reste pour le moment très peu utilisée et méconnue du grand public. En effet, un adepte pourra s’authentifier à l’aide de Windows Hello, une clé de sécurité FIDO2 (Fast Identification Online, le support par Azure AD est en public preview depuis Janvier 2019) et Microsoft Authentification App: Plus d’informations ici

La protection des données et des communications :

Au niveau des recommandations concernant le chiffrement intégré des données dans Azure, il existe différents services comme : Azure Storage Encryption, Azure Disk Encryption, et SQL TDE. Azure Confidential Computing permet de chiffrer les données en cours d’utilisation.

Il est aussi recommandé d’utiliser un système de gestion de clés comme Azure Key Vault

La sécurité du contrôle d’accès réseau se fait par l’intermédiaire de différents services :

- Les Service Endpoints (Plus en cliquant ici) qui permettent de sécuriser les ressources de services Azure critiques uniquement sur des réseaux virtuels.

- Les Network security groups (Plus en cliquant ici) qui sont des groupes de sécurité réseau permettant le contrôle du trafic entrant et sortant depuis et vers les ressources azure en acceptant et en refusant.

- Les applications security groups qui sont des groupes de sécurité d’applications permettant la configuration de la sécurité du réseau d’une application en tant qu’extension de la structure de celle-ci.

- Azure Network Watcher (Plus en cliquant ici) qui permet de surveiller et de diagnostiquer des problèmes réseaux sans avoir à se connecter aux machines virtuelles.

- Azure Virtual Network Taps (Plus en cliquant ici) qui permet de diffuser en continu le trafic réseau d’une VM vers un outil d’analyse.

- Web Application Firewall – WAF (Plus en cliquant ici) est un pare-feu applicatif qui permet de palier à de nouveaux types d’attaques correspondants aux applications Web. Le WAF se positionne en amont d’un serveur web afin de contrôler les demandes de connexion. Un journal WAF en temps réel est intégré à Azure Monitor. Le journal est au format JSON et il est intégré à un des comptes de stockage.

- Azure Firewall (Plus en cliquant ici) est un pare-feu utilisé sur un réseau virtuel permettant de contrôler et de consigner l’accès aux applications et aux ressources. Il filtre le trafic entrant et sortant, les connexions internes site à site et les connexions hybrides via les passerelles Azure VPN et ExpressRoute.

- Azure DDOS Protection standard (Plus en cliquant ici) protège contre les attaques DDOS.

- Azure Security Center (Plus en cliquant ici) offre une gestion de sécurité unifiée ainsi qu’une protection avancée contre les menaces sur des charges de travail cloud hybrides.

Réduire la surface d’attaque :

Azure Security Graph est une API qui permet la détection des menaces via l’utilisation d’alertes.

Le Speaker a ensuite effectué une démonstration d’Azure Secure Scope. Azure Secure Scope permet de hiérarchiser et trier les réponses aux recommandations de sécurité en donnant des valeurs à celle-ci afin de contribuer à l’amélioration de la posture de sécurité d’une entreprise. S’en est suivi une démonstration d’Azure Policy qui permet de créer, d’attribuer et de gérer des stratégies tout en évaluant la conformité et la non-conformité des ressources aux normes de l’entreprise.

PCI DSS

Un focus a été fait sur l’architecture de référence pour déployer une architecture conforme aux normes PCI DSS (Payment Card Industry Data Security Standard) 3.2. PCI DSS 3.2 est une certification de sécurité qui assure la sécurisation des paiements faits en ligne. Elle regroupe un ensemble de normes de sécurité qui permettent d’assurer que les organisations établissent un environnement sécurisé concernant le stockage, le traitement et la transmission de données des titulaires de cartes bancaires ou des transactions bancaires. Ce plan a pour but de permettre l’adoption simple par le client des solutions Microsoft Azure en apportant des conseils et des scripts automatisés qui permettent de mettre en place une architecture de référence simple. Il permet de réduire la charge et le coût du déploiement dans le cloud.

Windows AutoPilot, l’avenir d’une gestion de vos PC 100% Cloud ?

Le talk qui présentait dans les grandes lignes les bénéfices de Windows AutoPilot. Windows AutoPilot permet de moderniser le déploiement et la gestion des machines Windows 10 directement depuis le portail Microsoft Azure comme le montre le schéma ci-dessous:

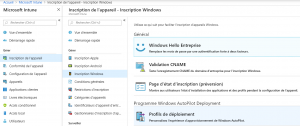

Dans un premier temps, les administrateurs/techniciens en charge de la configuration des postes de travail doivent renseigner dans Intune :

- Le numéro de série du périphérique,

- L’identifiant produit Windows,

- Le Hash Matériel du poste de travail.

Si vous êtes curieux et que vous souhaitez voir comment faire depuis votre tenant Azure, jetez un coup d’œil ci-dessous :

L’administrateur personnalise ensuite le profil de déploiement qui sera appliqué au poste de travail.

Le vendeur/partenaire qui envoyait auparavant le poste de travail à la DSI peut à présent directement l’envoyer au collaborateur sur un site distant de la DSI. Lors du premier démarrage, le poste de travail récupère le profil Windows AutoPilot (Nécessite une connexion internet). L’utilisateur vit une expérience « self-employee » : il ne doit configurer que les options régionales, la connexion à un réseau internet et l’authentification avec son compte utilisateur. Toutes les configurations se font directement depuis Azure.

Cette solution apporte de nombreux bénéfices comme l’affranchissement de la gestion d’un master et de la gestion des drivers ou encore la réduction du temps de mise à disposition du poste à l’utilisateur cible.

Plus sur Windows AutoPilot ici

Nous espérons que ce petit retour vous a plu. Nous nous retrouvons l’année prochaine pour parler des sessions qui nous ont marqué !

A bientôt